Wat is het testen van softwarebeveiliging?

In deze uitgebreide gids leer je alles over:

Wist u dat er gevallen zijn geweest van cybercriminelen die zich voordeden als vertegenwoordigers van het Center for Disease Control and Prevention (CDC) of de Wereldgezondheidsorganisatie (WHO) en geavanceerde phishing-e-mailschema’s stuurden. Deze cybercriminelen profiteren van de Covid-19-situatie, zozeer zelfs dat het aantal cyberaanvallen in deze periode met 600% is toegenomen.

“Wat je kwetsbaar maakt, maakt je mooi.” zei professor Brene Brown. In de wereld van IT en software staan kwetsbaarheden niet voor mooi. Er is geen ‘omarm je fouten’ als het gaat om de duistere wereld van IT, waar zelfs een enkele fout gevaarlijk kan zijn voor je bedrijf. Alle gebreken of kwetsbaarheden zullen worden uitgebuit door hackers of iedereen met malafide bedoelingen. Het testen van softwarebeveiliging is op dit moment relevant.

Wat is softwarebeveiligingstests?

Het test op kwetsbaarheden van het systeem en zoekt uit of de gegevens en bronnen zijn beschermd tegen inbraak. Het doel van softwarebeveiligingstests is om ervoor te zorgen dat er geen mazen of zwakke punten zijn die door een indringer kunnen worden gebruikt om schade aan te richten op onze systemen. Cybercriminelen kunnen al uw informatie wissen, inkomstenderving veroorzaken, uw reputatie aantasten, uw vertrouwelijke informatie lekken en meer. Ze kunnen uw bedrijf op de knieën krijgen als u niet voorbereid bent.

Beveiligingstests richten zich op alle lagen van uw informatiesysteem, zoals database, infrastructuur, toegangskanalen om het vrij te houden van kwetsbaarheden.

Wat is het belang van softwarebeveiligingstests?

Stelt u zich eens voor dat u persoonlijke informatie van meer dan 300 miljoen klanten verliest, waaronder hun paspoortnummers, geboortedatum, geslacht, postadressen, enz. Nou, dit overkwam een van ’s werelds grootste gastvrijheidsgroepen, Marriott International. Hackers hebben ongeautoriseerd toegang gekregen tot de database van Marriott . Dit zijn geen geïsoleerde incidenten.

In 2019 werd 20% van de 2,3 miljard Facebook-gebruikers getroffen. Veel onbeschermde databases werden online ontdekt met 419 miljoen records van Facebook-gebruikers. Er was geen wachtwoordbeveiliging, wat betekende dat iedereen er toegang toe kon krijgen.

Een eenvoudige Google-zoekopdracht zal u meer van dergelijk vreselijk nieuws presenteren. Hoe groot uw organisatie ook is, u bent kwetsbaar voor aanvallen van cybercriminelen.

Als u uw bedrijf wilt beschermen tegen aanvallen van buitenaf, dan moeten softwarebeveiligingstests een cruciaal onderdeel zijn van uw bedrijfsstrategie en niet iets dat u achteraf implementeert. Zelfs iets eenvoudigs als een zwakke code-implementatie in uw softwaretoepassing kan u kwetsbaar maken voor cyberaanvallen en ongeoorloofde toegang.

Hoewel er enorme vooruitgang is geboekt in de wereld van technologie, heeft deze zich opengesteld voor veel slimmere bedreigingen. Omdat elk deel van de zakenwereld sterk afhankelijk is van technologie, is het geen wonder dat bedrijven beginnen te beseffen hoe belangrijk het is om zichzelf veilig te houden.

Laten we in de rest van het artikel meer te weten komen over beveiligingstests en wat het inhoudt.

Soorten beveiligingstests

Scannen op kwetsbaarheden

Wanneer u een kwetsbaarheidsscanner gebruikt, maakt deze een inventarisatie van alle systemen die op uw netwerk zijn aangesloten. De systemen zijn meestal servers, firewalls, switches, printers, laptops, containers, laptops, desktops, enz.

Om meer over het systeem te begrijpen, probeert het in te loggen met standaard- of andere inloggegevens. Het identificeert het besturingssysteem dat wordt uitgevoerd en de geïnstalleerde software, samen met andere gerelateerde kenmerken. Zodra het de inventaris heeft gemaakt, controleert het voor elk item daar aan een of meer databases met bekende kwetsbaarheden om te zien of het vatbaar is voor een.

Naast het controleren op eventuele kwetsbaarheden, identificeert het de kwetsbaarheden en stelt het oplossingen voor.

De doeltreffendheid van de kwetsbaarheidstesten hangt af van het vermogen om de verschillende systemen in uw netwerk te lokaliseren en te identificeren en het vermogen om deze informatie te correleren met bekende kwetsbaarheidsinformatie uit databases.

Beveiliging scannen

Het controleert op beveiligingsfouten door de verschillende elementen van uw netwerk, applicatie of apparaat te scannen. Beveiligingsscans moeten regelmatig worden uitgevoerd om uw informatie veilig te houden. Het maakt gebruik van een groot aantal geautomatiseerde tools en voert honderden routinematige tests en controles uit. Het voert niet alleen beveiligingsscans uit voor uw netwerk, maar ook voor uw toepassing. Ook biedt het oplossingen om de risico’s te verkleinen.

Penetratietesten

Het is de gewoonte om een applicatie, netwerksysteem of computersysteem te testen om kwetsbaarheden te vinden die potentiële aanvallers zouden kunnen misbruiken. Penetratietesten wordt ook wel pentesten of ethisch hacken genoemd. Organisaties moeten regelmatig penetratietesten uitvoeren, zodat ze de zwakte in de infrastructuur, software en mensen kunnen peilen.

Voor het achterhalen van het beveiligingsbeleid van uw organisatie, naleving van nalevingsvereisten, responsbeheer voor beveiligingsincidenten, bewustzijn van werknemers ten aanzien van beveiliging, enz., is penetratietesten uw beste keuze.

Penetratietesten omvatten de volgende fasen:

- Planning en verkenning – Doelstellingen worden gedefinieerd en noodzakelijke gegevens worden verzameld.

- Scannen – Er worden tools gebruikt om scans uit te voeren om te begrijpen hoe doelen reageren.

- Toegang – Om de kwetsbaarheden te achterhalen, worden aanvallen uitgevoerd

- Toegangsonderhoud – Er wordt gekeken of er een kwetsbaarheid is die misbruikt kan worden om toegang te krijgen.

- WAF-configuratie – WAF-instellingen worden geconfigureerd voordat het testen opnieuw wordt gedaan,

Al deze informatie wordt gebruikt om de WAF-instellingen van de organisatie en andere applicatiebeveiligingsoplossingen te configureren ter bescherming tegen eventuele aanvallen.

Risicobeoordeling

Wanneer organisaties beveiligingsrisicobeoordelingen uitvoeren, helpt dit hen om hun applicatieportfolio te bekijken vanuit het perspectief van een aanvaller. De focus ligt op het voorkomen van applicatiebeveiligingsdefecten en kwetsbaarheden. Door dit proactief te doen, kan de organisatie geïnformeerde toewijzing van middelen, tools, beveiligingscontroles, enzovoort maken.

Het risicobeoordelingsmodel is gebaseerd op de omvang, het groeipercentage, de middelen en de activaportefeuille. Hoewel organisaties genoegen kunnen nemen met algemene beoordelingen, is het niet de ideale oplossing omdat het geen gedetailleerde kaarten van de activa en de bijbehorende bedreigingen biedt.

Een beveiligingsrisicobeoordeling stelt organisaties in staat activa te identificeren, risicoprofielen voor elk van hen te maken, de diepte van de gegevens te begrijpen en het belang ervan in te schatten. Op basis van het belang ervan wordt het algehele risico voor het bedrijf gemeten en geprioriteerd voor beoordeling. Op basis van de beoordeling worden op elk van de activa mitigerende maatregelen genomen.

Beveiligingsaudit

Het is een evaluatie van het beveiligings- en informatiesysteem van het bedrijf op basis van een reeks vastgestelde criteria. Beveiligingsaudits helpen beschermen tegen een gebeurtenis met gegevensbedreigingen, met technische beoordelingen van configuraties, technologieën, infrastructuur, enz. Ze moeten maandelijks, driemaandelijks of halfjaarlijks worden uitgevoerd. Het wordt aanbevolen om het minstens twee keer per jaar uit te voeren. Alles minder en u brengt mogelijk uw veiligheid in gevaar.

De effectiviteit van beveiligingsaudits is dat het u een eenvoudig antwoord geeft over uw beveiligingsstrategie door te informeren of u uw beveiliging moet versterken of niet. Het verlaagt de kosten door kwetsbare hardware of software af te sluiten. Als een nieuwe technologie die onlangs is geïntroduceerd kwetsbaarheden met zich meebrengt, kunnen beveiligingsaudits u daarbij helpen. Door beveiligingsaudits uit te voeren, wordt nagegaan of de organisatie voldoet aan HIPAA, CCPA, AVG, SHIELD, enz.

Houdingsbeoordeling

Het is goed voor elke organisatie die wil weten wat ze missen als het gaat om het verhogen van het volwassenheidsniveau van cyberbeveiliging. Posture Assessment biedt een concrete cybersecurity-roadmap om de cybersecurity-afweer van uw organisatie te vergroten.

Het wordt berekend op basis van de verschillende bronnen die in het spel zijn, te beginnen met mensen, hardware, softwaremogelijkheden en alle andere betrokken mechanismen. Posture Assessment onthult de beveiligingsstatus van uw systeem. Organisaties met een laag cyberbeveiligingsniveau zijn vatbaar voor inbreuken, inbraken, aanvallen en meer. Door deze test uit te voeren, wordt de ROI van de organisatie gemaximaliseerd, omdat het u van aanvallen behoedt door uw systemen in het roze van gezondheid te houden.

Ethisch hacken

Hacken is niet illegaal zolang je het doet met de bedoeling om beveiligingslekken in een organisatie op te sporen. Dit is de reden waarom veel grote bedrijven bug bounty-programma’s hebben waar ze ethische hackers veel geld bieden als ze fouten in hun systeem kunnen vinden. Ethische hackers zijn verplicht om kwetsbaarheden te ontdekken in een systeem waarop ze zich richten en deze uit te buiten om de diepte van het risico te zien. Hacken is niet langer het domein van een middelbare scholier die gegevens wil stelen en verkopen op het Dark Web. Het is een gebied waar veel computergenieën heersen. U hebt dus een even slimme computerkenner nodig om uw IT-systemen te beveiligen.

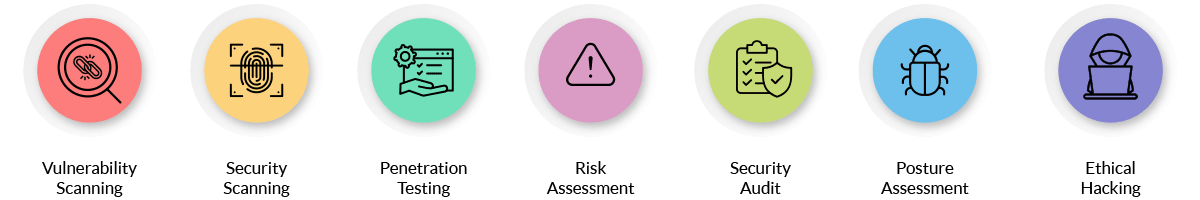

Hoe veiligheidstesten uitvoeren?

Een van de meest populaire methoden die door de software-industrie worden gebruikt om software van hoge kwaliteit te ontwerpen, ontwikkelen en testen, is het Software Development Process of SDLC. Er zijn veel andere methoden gebruikt, zoals de watervalmethode, prototyping, incrementele ontwikkeling, spiraalontwikkeling, enzovoort, maar geen van hen was zo efficiënt als SDLC.

Laten we de veiligheidsmaatregelen doornemen die in elk van deze fasen moeten worden genomen.

Vereisten Fase:

In deze fase moeten er beveiligingsmaatregelen worden genomen om te garanderen dat er geen gevallen van misbruik/misbruik zijn, terwijl er tegelijkertijd voor wordt gezorgd dat het verzamelen van vereisten wordt gevolgd door grondige naleving van alle regelgevende risico’s.

Ontwerp:

Risico wordt beoordeeld voor de functionele specificatie. Noem de functionele specificaties en de veiligheidstoepassingsgebieden. Ontwerpoverwegingen moeten in gedachten worden gehouden.

Codering en eenheidstests:

In dit stadium moet u beveiligingscontroles en veilige code ontwikkelen. Het moet sessiebeheer, authenticatie, foutafhandeling, enz. omvatten. Testen van statische en dynamische tools en white box-beveiligingstests.

Integratietesten:

In dit stadium zijn de beveiligingsprotocollen de volgende: Black Box-testen, Beveiliging & Regressietesten, veilige codering, geautomatiseerde test en dreigingsanalyse.

Systeemtest:

Black Box-testen en kwetsbaarheidstesten in dit stadium

Implementatie:

Penetratietesten, kwetsbaarheidsscanning en veilige migratie van de ontwikkelings- tot de productiefase.

Ondersteuning:

Nadat de implementatie is voltooid, voert u een grondige impactanalyse uit van de patches.

Beveiliging is een van de belangrijkste pijlers van softwareontwikkeling en producten. Zonder uw software te testen, loopt u een mijnenveld binnen dat elk moment kan ontploffen. Alle beveiligingsbedreigingen en kwetsbaarheden moeten worden verholpen voordat de toepassing wordt geïmplementeerd.

Beveiligingstesttechnieken

Brute krachtaanval

Het is het cyberaanval-equivalent van het proberen van alle sleutels aan je sleutelhanger om de juiste te vinden. Het beste eraan is dat het eenvoudig en altijd betrouwbaar is. De computer doet het werk zelf door verschillende combinaties van gebruikersnamen en wachtwoorden te proberen totdat er een gevonden wordt die overeenkomt. Als aanvallers toegang krijgen tot uw systemen met de brute force-aanval, dan is het moeilijk om ze te vangen omdat ze al binnen zijn. Wanneer het door de organisatie wordt gedaan om te testen, wordt een brute force-aanval gebruikt met behulp van softwaretools.

Het testen op brute kracht bestaat uit twee delen:

- Black box-testen

- Grey box-testen

Bij Black Box-testen wordt de gebruikte authenticatiemethode ontdekt en getest. Bij Gray box-testen is er gedeeltelijke kennis over de inloggegevens van de accounts.

Cross-site scripting

Hierbij gebruiken aanvallers een kwaadaardig script om toegang te krijgen tot de website. Bedrijven kunnen immuun zijn voor dergelijke aanvallen door verschillende methoden te gebruiken. Om een klein voorbeeld te geven, de veldlengtes voor alle invoervelden op uw website kunnen als klein worden gedefinieerd om de invoer van elk script te beperken.

Het invoeren van HTML-tags of scripttags kan worden verboden. Scriptomleidingen van onbekende of niet-vertrouwde applicaties moeten worden genegeerd.

Het testen van SQL-injectie kan op de volgende manieren worden uitgevoerd:

- Standaard SQL-injectietechnieken

- Detectietechnieken

- Vingerafdruk maken van de database

- Exploitatietechnieken

- Invasietechnieken voor SQL-injectie-handtekening

Sessiebeheer

Wanneer beveiligingstests handmatig worden uitgevoerd, moet u ervoor zorgen dat de toepassing sessies correct afhandelt door sessiebeheertests uit te voeren. Sessiebeheer controleert tests om te controleren hoe sessiebeheer wordt afgehandeld in de webapp.

U kunt testen op het verstrijken van een sessie na een bepaalde inactieve tijd, sessiebeëindiging na uitloggen of inloggen of maximale levensduur, testen of een enkele gebruiker meerdere sessies kan hebben, en meer.

Toegangscontrolebeheer bewaken

Toegangscontrole is een belangrijk aspect dat helpt om de beveiliging van uw applicatie te beschermen tegen misbruik door aanvallers. Toegangscontrolebeheer heeft verschillende doelstellingen waaraan moet worden voldaan, namelijk:

- Identificatie

- authenticatie

- autorisatie

- Vertrouwelijkheid

- Integriteit

- Beschikbaarheid

- Verantwoordelijkheid

Door ervoor te zorgen dat er toegangscontrolebeheer is, laat u alleen geautoriseerde gebruikers toe tot uw systeem. U kunt dit controleren door handmatig meerdere accounts met verschillende gebruikersrollen aan te maken.

Gegevensbescherming

Er zijn drie aspecten van gegevensbeveiliging. De eerste is dat een gebruiker alleen de gegevens kan bekijken of gebruiken die hij zou moeten gebruiken. Een filiaalmanager kan bijvoorbeeld zien wie de medewerkers zijn die aan hem rapporteren, maar hij kan hun bonuspercentages voor het jaar niet zien. Door rollen en rechten toe te kennen, kunt u dit mogelijk maken.

Het tweede aspect van gegevensbeveiliging is hoe het in de database wordt opgeslagen. Bedrijfsinformatie die vertrouwelijk is, moet worden beveiligd met sterke wachtwoorden en andere beveiligingshulpmiddelen die deze beschermen.

Het derde aspect van gegevensbeveiliging is encryptie. Als er informatie wordt uitgewisseld tussen afdelingen die een vergelijkbare of een andere applicatie gebruiken, zorg er dan voor dat de gegevens die worden overgedragen volledig versleuteld zijn.

Foutafhandeling

De 404-fout is een van de meest voorkomende fouten tijdens een zoekopdracht. Het geeft meestal details over de webserver en bijbehorende componenten. De foutmelding kan worden gegenereerd door een pagina op te vragen die niet bestaat. Deze berichten mogen geen informatie bevatten die hackers kunnen gebruiken.

Vervalsing van aanvragen voor meerdere sites

CSRF, ook bekend als XSRF, is een aanvalsvector die de webbrowser misleidt om een ongewenste taak uit te voeren wanneer een gebruiker is ingelogd. Het kan verwoestend zijn voor de gebruiker en het bedrijf als de CSRF-actie succesvol is.

De meest gebruikelijke methode om CSRF-aanvallen te voorkomen, is door CSRF-tokens aan elk verzoek toe te voegen en te combineren met de sessie van de gebruiker. Elke token moet uniek zijn voor elke unieke sessie.

Verkeerde configuratie van beveiliging

Het is een van de meest kritieke beveiligingsrisico’s voor webtoepassingen. Beveiliging Misconfiguratie houdt in dat u niet alle noodzakelijke beveiligingsmaatregelen implementeert of deze uitvoert met fouten. Kwetsbaarheden door verkeerde configuratie van de beveiliging treden op wanneer de webtoepassing vatbaar is voor aanvallen vanwege een verkeerde configuratie of vanwege een onveilige configuratie.

Beveiliging Een verkeerde configuratie kan aanvallers ongeoorloofde toegang geven tot systeemgegevens of -functionaliteit, wat kan leiden tot totale compromissen.

Specificeer functies met een hoog risico

Er zijn tegenwoordig een miljoen datasets voor bedrijven. Er zijn veel zakelijke functionaliteiten die, wanneer ze worden uitgevoerd, hun gegevens in gevaar brengen. Het kan een activiteit zijn die zo simpel is als het delen van bestanden of het verlenen van toegang aan een medewerker of het sturen van een e-mail naar iemand buiten de organisatie.

Bedrijven moeten deze risicovolle functies identificeren en ervoor zorgen dat betere beveiligingsprotocollen worden gevolgd en uitgevoerd naar de T. Als een toepassing gevoelige gegevens verwerkt, moet u deze controleren op kwetsbaarheden door injectie, het raden van wachtwoorden, enz.

Hulpmiddelen voor het testen van beveiliging

De beveiligingsscanner van de webtoepassing heeft geen toegang tot de broncode, maar voert alleen automatische black-boxtests uit en identificeert beveiligingsproblemen. Er zijn verschillende betaalde en gratis kwetsbaarheidsscanners voor webapplicaties. We zullen er hier enkele bekijken.

1. Grabber

Het is een webtoepassingsscanner die de volgende kwetsbaarheden detecteert: Cross-site scripting, Ajax-tests, bestandsopname, back-upbestandscontrole, JS-broncode-analysator en SQL-injectie. Een eenvoudige en betrouwbare applicatie, het is goed om kleine applicaties te testen.

De tool is ontwikkeld in Python en is open-source, wat betekent dat u deze kunt aanpassen op basis van uw specifieke behoeften.

2. Zed Attack-proxy

Deze open source tool is ontwikkeld door OWASP en is handig om een breed scala aan kwetsbaarheden op te sporen. Een gebruiksvriendelijke tool die kan worden gebruikt voor het volgende: onderscheppende proxy, automatische scanner, fuzzer, ondersteuning voor websockets, op REST gebaseerde API, dynamische SSL-certificaten, ondersteuning voor smartcard en digitale clientcertificaten, enz. U kunt deze tool ook gebruiken om handmatig tests uit te voeren op bepaalde pagina’s.

3. W3af

Het is ontwikkeld met Python en is nuttig om meer dan 200 soorten kwetsbaarheden in webapplicaties te identificeren. Het is gebouwd met een grafische en console-interface en heeft tot doel een beter penetratietestplatform voor webapplicaties te bieden.

4. SonarQube

Naast het achterhalen van de kwetsbaarheden in uw systeem, meet het ook de kwaliteit van de broncode van de webapplicatie. Het is gemakkelijk te integreren met andere tools en kan analyses van meer dan 20 programmeertalen uitvoeren. De problemen die door SonarQube worden gemarkeerd, hebben een kleurcode. Als uw systeem een laag risico loopt, wordt het groen van kleur weergegeven en zijn degenen met ernstige problemen rood van kleur.

Geheugencorruptie, SQL-injectie, het splitsen van HTTP-reacties, Denial of Service (DoS)-aanvallen en cross-site scripting zijn enkele van de kwetsbaarheden die het vindt.

5. SQLMap

Deze gratis tool wordt geleverd met een krachtige engine die 6 soorten SQL-injectietechnieken kan ondersteunen, zoals de volgende: Boolean-based blind, Error-based, Out-of-band, Time-based blind, UNION Query en Stacked Vragen. SQLMap automatiseert het proces van het detecteren en gebruiken van de kwetsbaarheid voor SQL-injectie in de database van de website.

6. Wapiti

Wapiti is een van de toonaangevende beveiligingstools voor webapplicaties, een open source-project van SourceForge en Devloop. Wapiti is een opdrachtregeltoepassing, wat betekent dat u bekend moet zijn met de opdrachten die gewoonlijk worden gebruikt. Dus als je een beginner bent, kan het behoorlijk moeilijk zijn om het te gebruiken. Wapiti biedt ondersteuning voor GET- en POSTHTTP-aanvalsmethoden.

Kwetsbaarheden die door Wapiti worden blootgelegd, zijn de volgende: Server Side Request Forgery, XXE Injection, XSS Injection, Shellshock, File disclosure, Database Injection, CRLF-injectie, Command Execution-detectie en meer.

Het gebruikt Kerberos, NTLM en andere methoden om te verifiëren. Werkt vergelijkbaar met een Fuzzer, het staat brute force-directory’s en bestandsnamen toe op de webserver die het doelwit is.

7. Waarschijnlijk

Scant uw webtoepassing om kwetsbaarheden of beveiligingsproblemen te ontdekken, samen met advies over hoe u deze kunt oplossen. Het heeft een gestroomlijnde interface en is gebouwd met een API-first ontwikkelingsaanpak. Dekt waarschijnlijk meer dan duizenden kwetsbaarheden. U kunt het ook gebruiken om specifieke PCI-DSS-, ISO27001-, HIPAA- en AVG-vereisten te controleren.

Gevolgtrekking

De gegevens van uw klant zijn heilig. Als u ooit hun gegevens verliest of deze in gevaar brengt door slordige IT-beveiligingsprotocollen te volgen, zal het moeilijk zijn om hun vertrouwen terug te winnen. Er kunnen geen compromissen worden gesloten. Door ervoor te zorgen dat u alle bovenstaande technieken volgt, kunt u een beetje vertrouwen hebben in uw beveiligingssystemen. Zelfs met alle beveiligingsprotocollen en beveiligingsmethoden, bent u nog steeds kwetsbaar, maar u kunt altijd beter voorbereid zijn op elke vorm van aanval.

Wilt u de beveiligingspositie van uw product verbeteren? Bekijk de services voor beveiligingstests van Zuci en zie hoe u Zuci kunt inzetten voor uw zakelijke behoeften.

Bescherm uw bedrijf tegen beveiligingsaanvallen. Klik hier

Hulp bij het testen van software

WILT U DIGITAAL CONTROLEREN?